- Warum ist eine Authentifizierung notwendig? Bild: Authentifizierung mit Fingerscan

- stellt die Identität eines Benutzers sicher

- sichert Daten

- Daten werden sicher gelöscht

- damit die Malware keinen Schaden anrichten kann

- Was ist eine Multi‐Faktor‐Authentifizierung?

- Computerkriminalität

- Der Benutzer muss nur ein Passwort eingeben.

- Der Benutzer muss sich mehrfach identifizieren.

- Malware

- Welche Gefahren von Apps aus nicht offiziellen App-Stores sind eher zu vernachlässigen?

- Ein Zugriff auf persönliche Daten ist möglich.

- Apps haben schlechte Qualität.

- Versteckte Kosten fallen an.

- Die App funktioniert nicht.

- Was trifft auf Cloud-Computing nicht zu?

- Bereitstellung von Rechnerleistung

- einfachere Zusammenarbeit

- Bereitstellung von Speicherplatz

- Man trifft sich öfter persönlich.

- Wie könnte der Begriff Cross Site Scripting-Angriffe übersetzt werden?

- webseitenübergreifende Angriffe

- Mobbing mit Hilfe von elektronischen Medien

- Erpressungstrojaner

- Kindersicherung

- Was ist Ransomware? (Bild: Ransomware-Beispiel)

- Digitales Zertifikat

- Dialer

- Erpressungstrojaner

- Cloudspeicher

- Welchen Zweck hat ein MAC-Filter?

- Der Computer wird verschlüsselt.

- Sicherheitslücken werden ausgenützt.

- Ein Zugang wird nur bei passender MAC-Adresse erlaubt.

- Ein Backup wird erstellt.

- Welche Aussage ist für den Begriff MAC-Adresse richtig?

- Sie ist eine eindeutige Adresse eines Computers.

- Mehrere Computer können dieselbe MAC-Adresse haben.

- Sie verhindert Malware.

- Ein Laptop hat keine MAC-Adresse.

- Welcher Netzwerktyp wird in kleinen Firmen gerne eingesetzt?

- WAN

- LAN

- VPN

- GAN

- Wo kann ein Persönlicher Hotspot eingerichtet werden?

- in der Cloud auf einem Server

- bei einem Provider

- im Exceldokument

- auf dem privaten Smartphone

- Welchen Vorteil hat ein Passwort-Manager?

- Man muss sich nur wenige Passwörter merken.

- Man muss sich nur ein Passwort merken.

- Kinder werden vor ungeeigneten Inhalten des Internets geschützt.

- Alle Daten werden verschlüsselt.

- Wie nennt man diese Art von E-Mails?

- Ransomware

- Phishing-Mail

- Attachment

- Newsletter

- Welche Aussage passt nicht für den Begriff "Einmal-Kennwort"?

- dient zur Authentifizierung

- kann mehrmals verwendet werden

- kann nur einmal verwendet werden

- ist nur für eine kurze Zeitdauer gültig

- Woran erkennt man eine sichere Webseite, wo Daten gesichert übertragen werden?

- an https://

- an der Länderkennung

- durch die Überprüfung mit einem Virenscanner

- weil ich die URL in einer E-Mail zugeschickt bekommen habe

- Welche Art von E-Mail liegt hier vor?

- seriöse E-Mail

- Phishing-Mail

- wichtige E-Mail

- Wo sind die Einstellungen für die Firewall?

Tipp: Die Firewall wehrt Zugriffe aus dem Netz ab!- Einstellungen > Update & Sicherheit > Windows-Sicherheit

- Einstellungen > System > Benachrichtigung & Aktionen

- Einstellungen > Update & Sicherheit > Wiederherstellung

- Einstellungen > Apps > Standard-Apps

- Wie kann ein Ordner im Explorer von Windows verschlüsselt werden?

- Doppelklick auf den Ordner

- Rechte Maustaste auf den Ordner > Freigeben für

- Rechte Maustaste auf den Ordner > Eigenschaften

- Linke Maustaste auf den Ordner > Eigenschaften

- Wie wird eine Worddatei mit einem Kennwort zum Öffnen geschützt?

- Datei > Öffnen mit ...

- Datei > Informationen

- Datei > Optionen

- Datei > Verlauf

- Die A1 WLAN-Box ermöglicht eine zeitliche Zugriffskontrolle für das Tablet von Lukas. Welche Aussagen stimmen? (2 richtig)

- Wer sich am Computer in einem Computernetzwerk anmeldet, soll ...

- sich auch wieder abmelden

- sich nie abmelden

- Daten hochladen

- Daten sichern

- Eine Firma speichert persönliche Daten von Kunden. Diese Firma ist laut der Datenschutzgrundverordnung (DSGVO)...

- Betroffener

- Verantwortlicher

- Administrator

- Softwareentwickler

- Welches Recht hat ein Betroffener (seine Daten wurden gespeichert) laut der Datenschutzgrundverordnung (DSGVO)?

- Auskunft über seine verarbeiteten Daten zu erhalten

- Daten hochzuladen

- Daten herunterzuladen

- seine Daten auf Malware zu überprüfen

- Wie kann für ein Kind der Zugang zum Internet zeitlich beschränkt werden?

- Firewall

- Sicherheitsupdate

- Inhaltsfilter

- Kindersicherung, Family Safety (Microsoft)

- Welche Vorteile hat ein Passwortmanager?

- Er verhindert Malware.

- Benutzernamen und Passwörter werden an einem Ort gespeichert.

- Man muss sich viele Passwörter merken.

- Er blockiert ungeeignete Webseiten.

- Was ist eine PIN?

- Passwort aus Buchstaben

- Passwort aus Buchstaben und Ziffern

- Passwort aus Ziffern

- Passwort aus Buchstaben und Sonderzeichen

- Was kann eine App vom mobilen Gerät auslesen, wenn man die Berechtigung für den Standort akzeptiert?

- den Standortverlauf

- jede Malware

- die Telefonnummer

- den Provider

- Was ist ein Makro?

- ein Programm in einer Anwendung wie Word oder Excel

- Malware

- Phishing E-Mail

- Shoulder Surfing

- Was kann ein Makro enthalten?

- Antivirenprogramm

- Malware

- Sicherungskabel

- Tastatur

- Was bedeutet Identitätsdiebstahl? (2)

- Was ist eine sichere URL?

- Internetadresse, die mit https beginnt

- Internetadresse, die mit http beginnt

- Impressum

- Kontaktdaten

- Wie heißt der Fachausdruck für eine Veränderung in den Einstellungen des Browsers, mit der auf unerwünschte Webseiten umgeleitet wird?

- Höhere Gewalt

- Browser-Hijacking

- Identitätsdiebstahl

- Information Diving

- Welchen Menüpunkt muss man aufrufen, um ein Worddokument mit Kennwort zu verschlüsseln?

- Datei > Konto

- Datei > Speichern unter

- Datei > Drucken

- Datei > Freigeben

- Welcher Gefahr sollte man sich immer bewusst sein, wenn man sich in einem Netzwerk befindet bzw. online ist?

- Diebstahl des Computers

- Verlust der Privatsphäre

- Software stürzt ab

- Der Computer wird langsam.

- Was ist WPA, WPA2 bzw. WPA3?

- Trojaner

- Malware

- Verfahren zum Schutz eines WLAN

- Dateityp

- Welche dieser Anmeldungen in einem Netzwerk erfolgen mit einer Multi-Faktor-Authentifizierung?

- Was sind Vorteile einer digitalen Signatur in einer E-Mail?

- Wozu wird hier ein Häkchen bei Inhalt verschlüsseln gesetzt?

- damit die Datei virenfrei ist

- damit die Datei vor unbefugtem Zugriff geschützt ist

- damit die Datei komprimiert ist

- Welches Programm erkennt und blockiert Viren?

- Textverarbeitung

- Antiviren-Software

- Kalkulation

- Malware

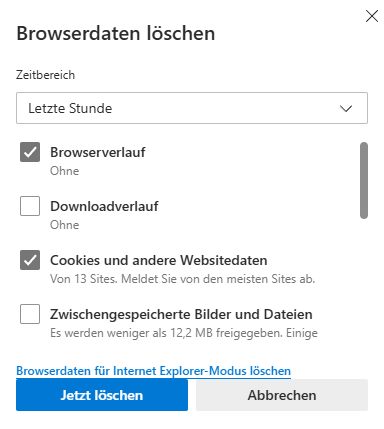

- Entferne die Cookies vom Computer, ohne aber den Browserverlauf zu löschen. Was muss gemacht werden?

- Häkchen bei Browserverlauf entfernen

- Häkchen bei Browserverlauf

- Häkchen bei Downloadverlauf hinzufügen

- Häkchen bei Cookies und andere Webseiten entfernen